Lesezeit: ca.: 4 Minuten

In den letzten Jahren ist die Digitalisierung in den Bereichen Industrie und Produktion weiter fortgeschritten. Immer mehr Anlagen in der Industrie, Logistik oder Versorgung sind miteinander vernetzt und sind immer häufiger auch mit dem Internet verbunden. Eine effiziente Steuerung der Prozesse erfordert einen durchgehenden Datenaustausch vom Sensor bis in die Cloud.

Informationstechnik in der Industrie

Informationstechnologie (IT) – und damit auch das Thema Sicherheit in der IT – spielt heute praktisch in allen Bereichen der Wirtschaft eine wesentliche Rolle. Neben Industrie-Anlagen und Produktion umfasst das Thema auch Logistik, Infrastruktur, Ver- und Entsorgung und Gebäudetechnik, genau genommen jedes System, in dem physische Prozesse ablaufen, die automatisiert sind. Dabei sind letztendlich alle Anlagenteile zu betrachten, die einen Computer enthalten. Sie werden allgemein als ICS (Industrial Control Systems) bezeichnet. Damit sind Komponenten wie Speicherprogrammierbare Steuerungen, Industrie-Computer, Antriebe, Ventilinseln oder Bedienpanels gemeint, die heutzutage in der Regel vernetzt und oft auch mit dem Internet verbunden sind.

Mit der zunehmenden Vernetzung steigt jedoch auch das Risiko für Cyberangriffe.

Mögliche Angriffsvektoren

Im Folgenden sind die wichtigsten Schwachstellen aufgelistet, die in der Vergangenheit dazu verwendet wurden, um erfolgreich in industrielle Anlagen einzudringen:

- Phishing-Angriffe: E-Mails, die als vertrauenswürdig erscheinen, aber tatsächlich Schadsoftware enthalten, können der Beginn eines Angriffs auf industrielle Anlagen sein.

- Unsichere Passwörter können leicht von Angreifern erraten werden und bieten einfache Möglichkeiten, in ein Netzwerk einzudringen.

- Veraltete Software und versäumte Patches können zu Sicherheitslücken führen, die von Cyberkriminellen ausgenutzt werden können.

- Über Speichermedien wie USB-Sticks, die der potentielle Angreifer an beliebiger Stelle liegen lässt und der dann auf einen neugierigen Finder wartet, der den Speicherstick in seinen Rechner steckt.

- Unsichere Remote-Verbindungen, offene Ports und falsch konfigurierte Firewalls ermöglichen es Angreifern ebenfalls, in Produktionsnetzwerke einzudringen.

Unterschiede der OT zur klassischen IT

Werden Computer und Netzwerke im industriellen Umfeld, auch OT (Operational Technology) genannt, im Vergleich zur Büro-IT betrachtet, trifft man auf folgende wesentliche Unterschiede:

- In der Produktion geht Verfügbarkeit über alles. Eine Steuerung kann nicht kurz angehalten werden, um das neue Antivirus-Update zu installieren.

- Die gängige Praxis in der IT, alle Updates automatisch zu installieren, funktioniert bei ICS-Systemen nicht. Updates müssen außerhalb der Produktion getestet werden und dürfen erst nach Freigabe installiert werden.

- In der ICS-Welt sind die Lebenszyklen viel länger als in der allgemeinen IT. Das führt dazu, dass mancher Panel PC mit Windows 7 oder gar Windows XP weiter betrieben werden muss, weil die Steuerungssoftware nur mit einem bestimmten Betriebssystem und Servicepack läuft.

Cyber-Security heißt, auch den Zugang zu Industrie-PCs mit starken Passwörtern zu sichern. Bild: tci GmbH

Cyber-Security heißt, auch den Zugang zu Industrie-PCs mit starken Passwörtern zu sichern. Bild: tci GmbH

Maßnahmen gegen Cyberangriffe

Es gibt eine Reihe von Maßnahmen, die Sie im Unternehmen ergreifen können, um die IT-Sicherheit in Ihren Maschinen und Anlagen zu erhöhen:

- Verwenden Sie starke und einzigartige Passwörter, um das Risiko eines erfolgreichen Hackerangriffs zu verringern. Aktivieren Sie, wenn verfügbar, die Zwei-Faktor-Authentifizierung.

- Achten Sie darauf, dass Sie regelmäßig die Software ihrer ICS-Geräte aktualisieren, um mögliche Sicherheitslücken zu schließen.

- Verwenden Sie aktuelle Sicherheitstechnologie, um Ihre Netzwerksicherheit zu verbessern, wie etwa die Segmentierung der Netzwerke und die Verschlüsselung der Daten sowie Firewalls, die anhand einer Whitelist konfiguriert sind.

- Schulen Sie Ihre Mitarbeiter regelmäßig, damit sie versuchte Phishing-Angriffe besser erkennen können.

- Überwachen Sie Ihre industriellen Netzwerke auf Unregelmäßigkeiten, wie etwa plötzlich erhöhtes Datenaufkommen.

Aktuelle BSI-Veröffentlichungen

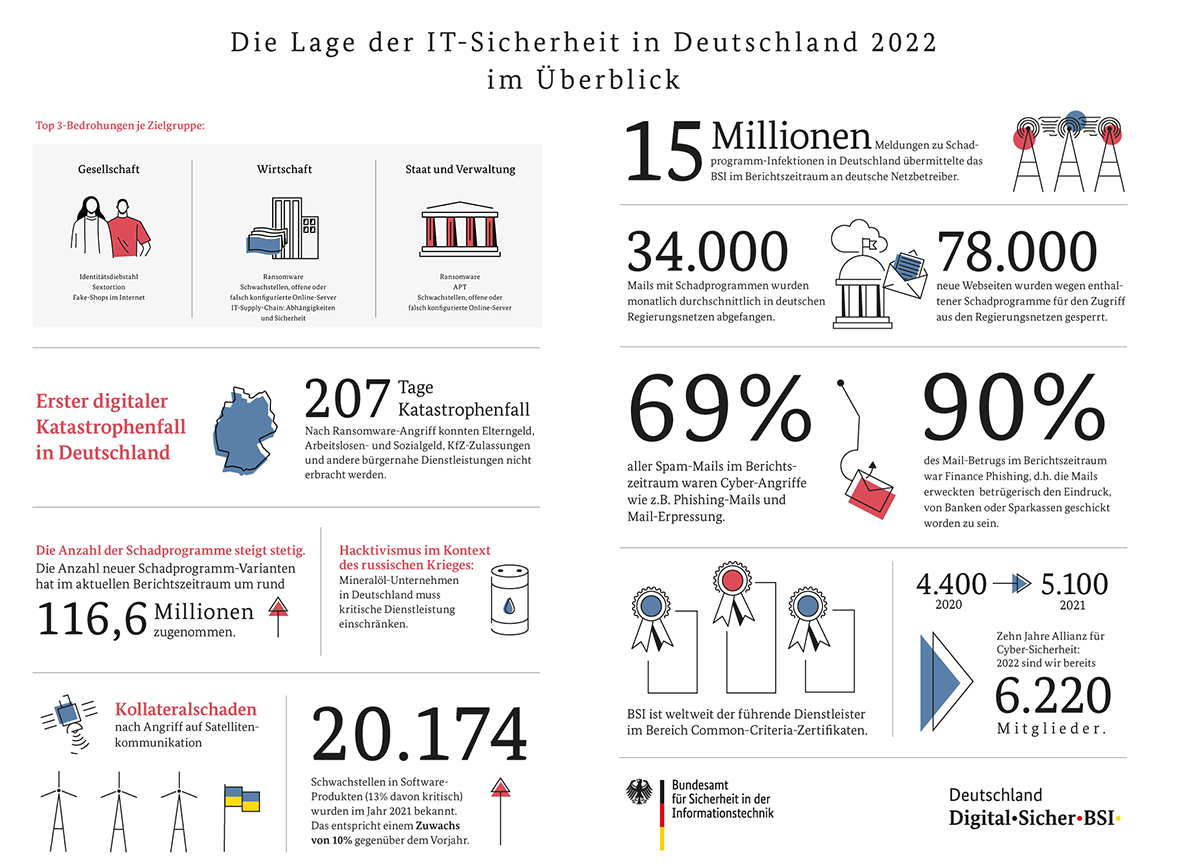

Das BSI (Bundesamt für Sicherheit in der Informationstechnik) veröffentlicht regelmäßig Informationen, mit denen Sie sich über aktuelle Risiken und Bedrohungen informiert halten können.

Im Mai 2022 hat das BSI die Liste der Top 10 Bedrohungen und Gegenmaßnahmen 2022 aktualisiert. Hier können Sie das PDF direkt herunterladen.

Quelle: BSI (Bundesamt für Sicherheit in der Informationstechnik)

Einen Lagebericht zur IT-Sicherheit in Deutschland 2022 vom 25.10.2022 können Sie ebenfalls direkt herunterladen: PDF.

Bedeutung der IT-Sicherheit nimmt zu

Bislang sind es meist die klassischen Cyberkriminellen, die Know-how stehlen oder Geld erpressen wollen. Deren Angriffe werden immer ausgefeilter. Beim Blick auf die aktuelle politische Lage kann nicht ausgeschlossen werden, dass künftig vermehrt Cyberangriffe zum Erreichen politischer Ziele durchgeführt werden – sei es zum Diebstahl von Know-how, zur Sabotage von Versorgungseinrichtungen oder zur Einschüchterung der Bevölkerung. Die Digitalisierung in der Industrie 4.0 revolutioniert Produktionsprozesse, indem Touchpanels und digitalisierte Umgebungen eine intuitive Mensch-Maschine-Interaktion ermöglichen. In diesen vernetzten Systemen spielen Datenmanagement und Analyse eine zentrale Rolle, da Unternehmen Echtzeit-Einblicke in ihre Abläufe gewinnen. Cloud-Lösungen und das Internet der Dinge (IoT) vernetzen Maschinen und Systeme, während künstliche Intelligenz (KI) und maschinelles Lernen zunehmend in Touchpanel-Anwendungen zur Optimierung von Prozessen eingesetzt werden. Dabei ist Cyber-Sicherheit von höchster Bedeutung, da Datensicherheit in vernetzten, intelligenten Fabriken ("Smart Manufacturing") essenziell ist, um den Schutz sensibler Betriebs- und Produktionsdaten zu gewährleisten.